Pimcore 平台新发现安全漏洞风险

关键要点

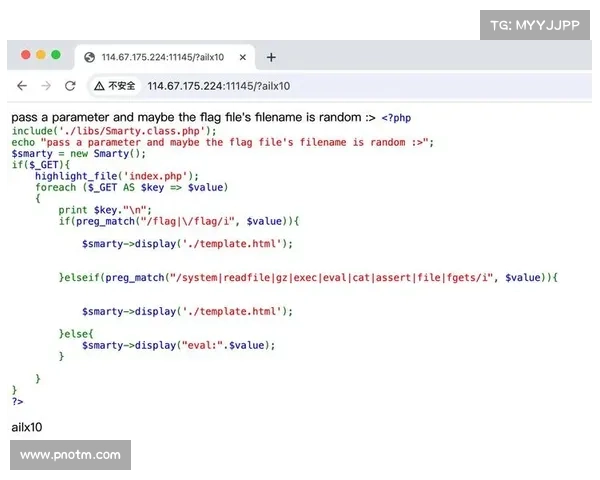

Pimcore 平台出现了两个新的安全漏洞,可能导致任意代码执行。漏洞类型包括 SQL 注入和路径遍历,已被标记为 CVE202328438。漏洞影响仅限于管理员请求的接口,缺乏 CSRF 保护。攻击者可通过这些漏洞控制 CSV 文件的创建和内容,从而上传 webshell。近日,广泛使用的开源数字体验平台 Pimcore 报告称出现了两个新的安全漏洞,这些漏洞可能会被攻击者连接利用,导致 任意代码执行。根据 SecurityWeek,这两个漏洞分别为 SQL 注入和路径遍历,标记为 CVE202328438。

黑洞加速器每天三小时这两个漏洞存在于仅限管理员使用的 GET 请求接口中,该接口缺少 CSRF 保护。根据 SonarSource 的分析,由于在接口的 exportFile 参数未进行必要的净化,它可能使得控制文件扩展名成为可能,从而影响 CSV 输出文件的路径、名称及扩展名的创建。

漏洞影响说明Pimcore 指出,“路径遍历和任意扩展名的影响有限允许创建任意文件和向现有文件附加数据,但若与 SQL 注入结合使用,则可以控制导出的数据,并且可以上传 webshell。攻击者可以利用这一点,在拥有网络服务器权限的情况下执行任意 PHP 代码。”

为了应对这一风险,建议用户立刻检查和更新 Pimcore 平台,以确保安全性。同时,增强对管理员接口的安全防护措施,尤其是针对 CSRF 攻击的防范,也是必不可少的。